信息泄露

信息泄露

目录遍历

根据提供网站提供的目录信息查询flag

PHPINFO

通过网站给出的phpinfo的信息获取flag(可以直接ctrl+f进行查找)

备份文件下载

网站源码

可以直接通过dirsearch进行扫描查找

常见的网站源码备份文件后缀

- tar

- tar.gz

- zip

- rar

常见的网站源码备份文件名

- web

- website

- backup

- www

- wwwroot

- temp

bak文件

在文件后面加上”.bak“后缀即可查看

vim缓存

开发者在用vim编辑文件时,即使没有保存,系统也会自动保存,但保存的文件为隐藏文件,而且文件后缀为swp。

因此可以在文件名后面添加“.swp”来产看vim缓存(index.php.swp)

DS_Store

.DS_Store是Mac OS保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

即可尝试访问url/.DS_Store

vim泄露

找到.swp的文件后,使用vim -r复原源码,之后即可查看

js泄露

一定要好好观察js源代码,尝试编码还是自己观察,反正一般不会直接给你,就是要好好观察。

git泄露

下面是在linux中使用githack

在windows下推荐使用githacker,直接命令行输入githacker即可,使用–output会被保存在运行目录下

log

运行命令python2 GitHack.py url/.log将网站文件进行克隆

切到dist目录–运用ls -al命令查看所有文件–找到刚才克隆的文件目录–切换到此目录–运用ls -al查看到有.git文件–输入命令git show得到

stash

与上述类似,区别就是将上述的.git换为.stash

index

与上述类似,区别就是将上述的.git换为.index

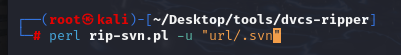

SVN泄露

当开发人员使用 SVN 进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境。这就引起了 SVN 泄露漏洞。

使用dvcs-ripper工具

dvcs-ripper是一个专门用于从 Web 服务器上恢复分布式版本控制系统(DVCS)存储库的工具。它可以用于检测并提取.git、.hg(Mercurial)、.bzr(Bazaar)和.svn(Subversion)等存储库中的敏感信息

perl rip-svn.pl -u http://challenge-503f8b9f5c45dd8b.sandbox.ctfhub.com:10800/.svn/

之后ls-a查看即可

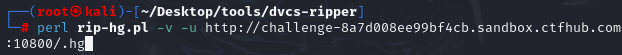

HG泄露

当开发人员使用 Mercurial 进行版本控制,对站点自动部署。如果配置不当,可能会将.hg 文件夹直接部署到线上环境。这就引起了 hg 泄露漏洞。

perl rip-hg.pl -v -u http://challenge-8a7d008ee99bf4cb.sandbox.ctfhub.com:10800/.hg